Wśród przedsiębiorców panuje mylne przekonanie, że na cyberzagrożenia narażone są przede wszystkim duże korporacje. Zeszły rok i ataki, które hakerzy kierowali przede wszystkim w stronę małych podmiotów, pokazują, że nikt nie może czuć się bezpieczny. Jak wynika z analizy Komputronik Biznes, dwa z trzech cyberataków dotykają właśnie małe i średnie przedsiębiorstwa (MŚP), które posiadają cenne dane i są słabo zabezpieczone – na przykład mają błędy konfiguracyjne. Wówczas cyberprzestępcom wystarczą przygotowane wcześniej automaty do skanowania firm, aby prędzej czy później znaleźć u którejś z nich „przejście”.

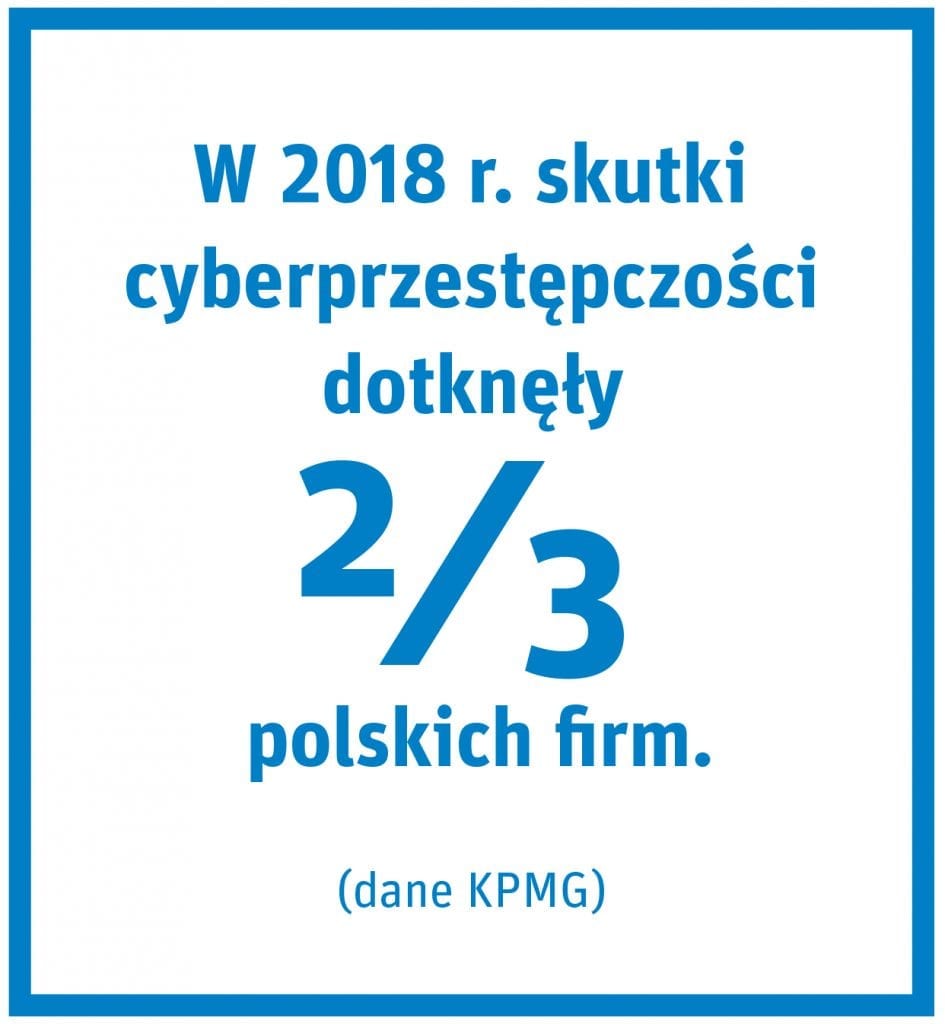

Co prawda, wprowadzenie w 2018 r. regulacji RODO wymusiło na przedsiębiorcach zmianę myślenia w kontekście bezpieczeństwa danych – zarówno klientów, jak i własnych. Jednak większość z nich wciąż boryka się z barierami w zapewnieniu bezpieczeństwa IT, takimi jak brak wykwalikowanych pracowników (63%) i pieniędzy (61%) – wynika

z danych KPMG. Tymczasem co roku aż o 70% rośnie liczba cyberzagrożeń.

Hakerom wystarczy niekiedy jedynie 30 minut, aby otworzyć tzw. furtkę do niezabezpieczonego komputera lub smartfona. W tym celu cyberprzestępcy wykorzystują zainfekowane załączniki, fałszywe strony WWW i wiadomości e‑mail, które są łudząco podobne do prawdziwych. Posuwają się nawet do tego, że dzwonią do wytypowanych pracowników – wykorzystują najsłabsze ogniwo, jakim są ludzie, w celu wyłudzenia danych.

Cyberprzestępcy po tym, jak wykradną już dane w firmie, zwykle żądają za nie okupu – najczęściej w granicach 500–2000 dolarów. Co istotne, po zapłaceniu aż co czwarta firma nie odzyskuje zaszyfrowanych danych. Co więcej, nie ma pewności, czy incydent nie powtórzy się ponownie. Dlatego ważne jest to, aby w tego typu sytuacjach zgłaszać kradzież i nie dawać się szantażować.

Czy twoja firma jest na pewno dobrze zabezpieczona?

Pierwszym krokiem w kierunku zabezpieczenia swoich danych jest świadomość zagrożenia. Chodzi o to, aby nie pozostawać biernym, aby dowiadywać się, na jakie niebezpieczeństwo może być narażone przedsiębiorstwo. W tym celu warto sięgać po publikacje specjalistyczne, raporty i poradniki, które zazwyczaj są dostępne w sieci bezpłatnie. Kolejnym krokiem jest regularne uświadamianie pracowników. Ta systematyczność jest o tyle istotna, że technologie i sposoby działania hakerów wciąż się zmieniają. Sprawdzi się stworzenie programu szkoleniowego oraz weryfikacja reakcji zatrudnionych na ataki.

W kontekście pracowników warto pamiętać również o tym, żeby przed zatrudnieniem dobrze sprawdzić ich przeszłość. Jeśli okaże się, że ktoś został skazany na podstawie art. 267 KK – oznacza to, że może być cyberprzestępcą.

Co ciekawe, niektóre firmy całkiem chętnie zatrudniają (byłych) hakerów w celu przeprowadzenia kontrolowanego ataku na system teleinformatyczny, aby ocenić jego bieżący stan. Mowa o testach penetracyjnych, które mają poprawiać bezpieczeństwo w przedsiębiorstwach.

Hakerzy lubią stroić się w cudze piórka

Zanim cyberprzestępca uruchomi program wykrywający furtki, przez które może wykraść newralgiczne dane, próbuje innych, prostszych sposobów. Jednym z nich jest tzw. phishing. Chodzi o wspomniane już wyłudzenie poufnych informacji poprzez mail, telefon lub wiadomość tekstową. W tym celu haker podszywa się pod inną osobę, najczęściej pracownika firmy. Mamy więc do czynienia nie tylko z wyłudzeniem, ale i kradzieżą tożsamości. W takiej sytuacji należy przede wszystkim zachować ostrożność (i uczulić na to zatrudnionych) i nie dać się podpuścić. Warto dodać, że w dobie mediów społecznościowych podawanie się za kogoś innego jest znacznie ułatwione. Wystarczy odwiedzić profil osoby, która jest aktywna w social mediach, poznać jej zachowania w sieci i voilà!

Kolejnym, dość podobnym oszustwem, do którego posuwają się cyberprzestępcy, jest tzw. e‑mail spoofing. Ten mechanizm działania charakteryzuje się podszywaniem się pod dany adres e‑mailowy bądź fałszowaniem nagłówka wiadomości. Wówczas odbiorcy wydaje się, że otrzymuje maila od innego adresata, niż ma to miejsce w rzeczywistości. Aby ustrzec się oszustwa, warto dokładnie sprawdzać adres mailowy – czy np. nie ma w nim literówek. W tym celu można również stosować oprogramowania filtrujące.

Nidy nie płać okupu, aby odzyskać dane

Jednym z najpowszechniejszych i największych cyberzagrożeń są ataki typu ransomware, których celem jest wyłudzenie pieniędzy od ofiary. Atak polega na zablokowaniu dostępu do plików, dokumentów lub nawet zainfekowaniu całego firmowego serwera. Wówczas na ekranie komputera pojawia się komunikat, co musi zrobić właściciel przedsiębiorstwa, aby odzyskać zaszyfrowane dane. Najczęściej chodzi o przelew podanej przez hakerów sumy. W ostatnim czasie w tym celu przestępcy wykorzystują platformę cyfrowej waluty bitcoin, co pozwala im ominąć oficjalny bieg pieniędzy. Często uniemożliwia to policji wykrycie, kto faktycznie stoi za przeprowadzonym atakiem.

Oprogramowanie ransomware przedostaje się do firmowych komputerów poprzez załączniki w mailach (w które klikają pracownicy) lub odnośniki kierujące do spreparowanych stron. W tym przypadku hakerzy muszą wykazać się sprytem, aby przekonać użytkownika do wykonania danej akcji. Stosują różne metody – od przesyłania informacji o przesyłce po wiadomości o zaległościach podatkowych. Nierzadko wykorzystują również śmieszne filmiki lub zachęcają do obejrzenia nagich zdjęć celebrytów.

Co ważne, ransomware przenosi się również przez złośliwe reklamy wyskakujące w przeglądarkach internetowych. Dlatego ważne jest, aktualizowanie przeglądarki – może to udaremnić wiele ataków. Pomocne jest również szyfrowanie danych, korzystanie z konta użytkownika (nie administratora, który ma nadane wszystkie uprawnienia), prawidłowe przyznawanie uprawnień (nie wszystkie powinny być przydzielone jednej osobie, która będzie wówczas najczęściej narażona na atak). Sprawdzi się również regularne tworzenie kopii zapasowych wrażliwych informacji cyfrowych – na zewnętrznym dysku.

Specjaliści pomogą w walce z cybeprzestępcami

W celu zapewnienia bezpieczeństwa swojego przedsiębiorstwa warto zwrócić się również o pomoc do fachowców, którzy są na bieżąco zarówno w kwestii innowacyjnych rozwiązań, jak i aktualnych metod, które stosują cyberprzestępcy. Przede wszystkim jednak wiedzą, jak się przed nimi chronić. Przykładowo, firma Komputronik Biznes w ramach pakietu abonamentowego „Aktywna Ochrona” oferuje swoim użytkownikom m.in. oprogramowania chroniące przed wirusami i ransomware, które są znacznie skuteczniejsze niż standardowy antywirus. Ponadto w oparciu o technologię głębokiego uczenia się (ang. deep learning) proponuje regularne skanowanie komputera w czasie rzeczywistym – co znacznie

zmniejsza szansę na przedostanie się hakera „do środka” firmy. Oferowanie usługi w formie modelu SaaS (ang. Software as a Service) odpowiada na bolączkę wielu przedsiębiorców, szczególnie tych z sektora MŚP, która związana jest ze wspomnianym brakiem specjalistów IT oraz wysokimi kosztami cyberochrony.

Co istotne, oferowane przez firmę działania są wykonywane zgodnie z rozporządzeniem RODO, które nakłada na przedsiębiorców obowiązek stosowania określonych zasad. Chodzi o to, aby systemy ochrony zapewniały poziom bezpieczeństwa adekwatny do wymagań oraz ryzyka (ang. risk based approach) i dawały gwarancję, że ochrona cyfrowych informacji jest utrzymywana na jak najwyższym poziomie. Ponadto organizacje, które staną się ofiarami ataków, muszą zgłosić do organów nadzoru (a niekiedy także do osób poszkodowanych wyciekiem) incydent w ciągu maksymalnie 72 godzin. Chcąc uniknąć problemów, lepiej już teraz pomyśleć o zabezpieczeniu swojej firmy i skorzystać z pomocy specjalistów.